Azureでも利用できます

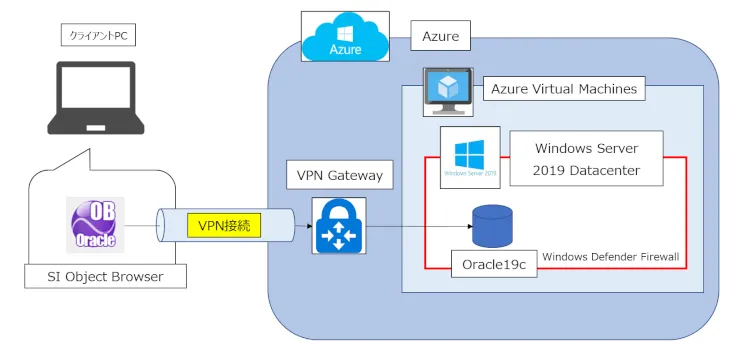

以前の記事で「Oracle Cloud クラウド環境の接続方法」をご紹介しましたが、今回はMicrosoft社のAzureを利用し、Azure Virtual Machines内に構築したOracle19cへSI Object Browserから接続する方法を紹介します。

注意)

今回、Oracle 19cはインストール済みとして説明します。

Windows Defender ファイアウォールの設定

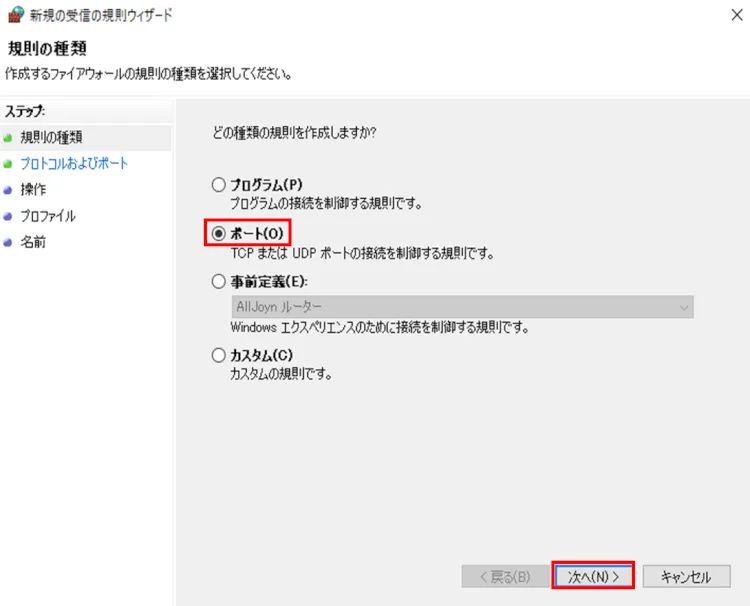

最初に、Azure Virtual Machines内にインストールされているWindowsServer2019のファイアウォールに対し、ポートを解放します。

コントロールパネル > システムとセキュリティ > 管理ツール > セキュリティが強化された Windows Defender ファイアウォール

の順に移動し、新しい規則を作成します。まず、規則の種類としてポートを選択します。

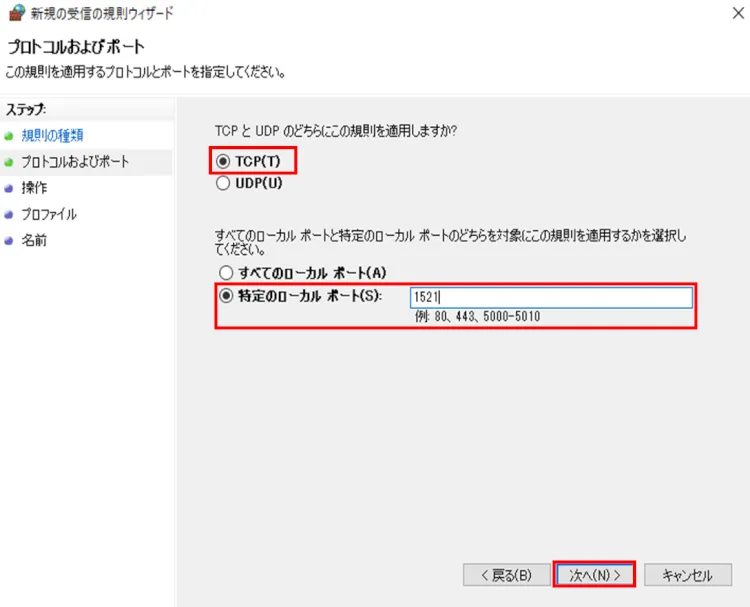

次に、プロトコルは「TCP」を選択し、特定のローカルポートに「1521」を設定します。

※1521はOracleが標準で指定するリスナーのポートです。

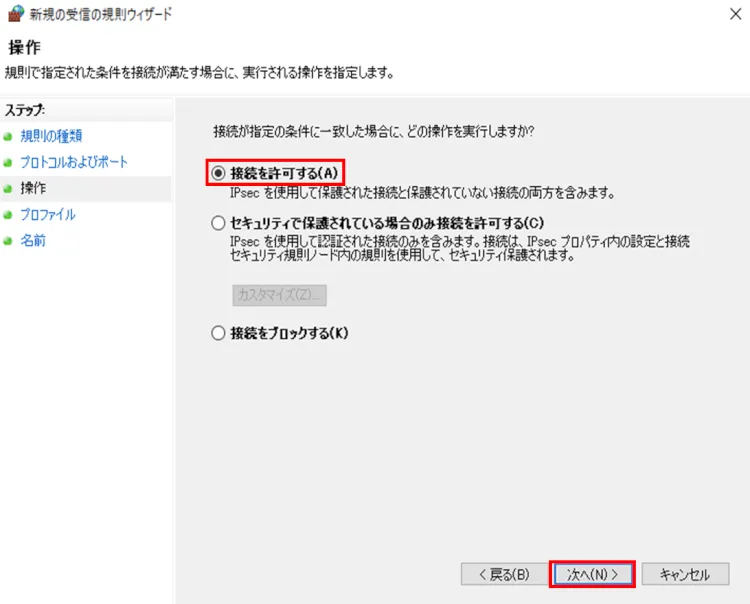

先ほど指定したプロトコルとポートを利用した接続を受信した際の操作として、「接続を許可する」を選択します。

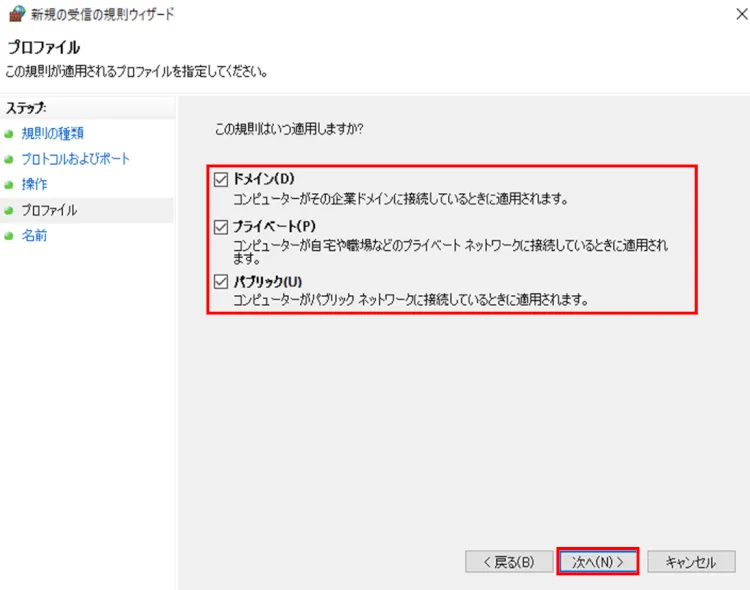

これまで設定した規則を適用する通信の範囲を指定します。今回は説明だけなので、とりあえず全てにチェックを入れます。

これまで作成した規則に名前を付けます。今回は「Oracle」と付けました。

以上の設定により、受信の規則が作成されました。

ネットワークセキュリティグループの設定

次に、Azure Virtual Machines内のネットワークセキュリティグループに対し、受信セキュリティ規則を追加します。Azure Portalにログイン後、

リソースグループ > 該当のVirtual Machines > 概要 > 該当のネットワークセキュリティグループ > 受信セキュリティ規則

の順に移動し、以下に従い、規則を追加します。

|

項目名

|

設定値

|

|

ソース

|

IP Address

|

|

ソースIPアドレス

|

アクセス元のIPアドレス

|

|

ソースポート

|

アクセス元のポート番号

|

|

宛先

|

VirtualNetwork

|

|

宛先ポート範囲

|

アクセス先のポート番号

Windows Defender ファイアウォールで指定したものをこちらで指定します。

|

|

プロトコル

|

TCP

|

|

名前

|

自由につけて構いません。

今回は『Oracle』としました。

|

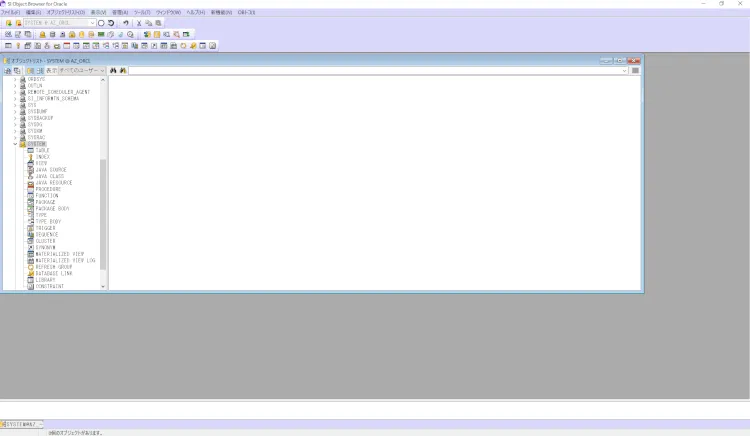

SI Object Browserを使用しパブリックIPアドレスで接続

まずは一旦この状態でSI Object Browserによる接続確認を行います。

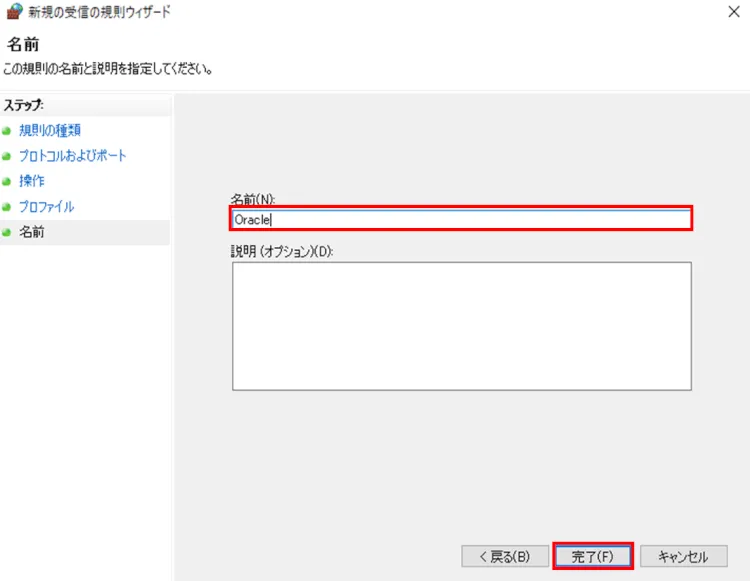

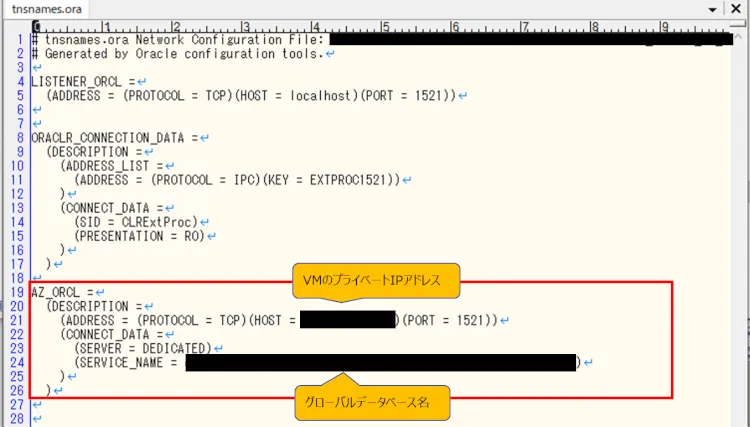

クライアントPCのtnsnames.oraでは以下のように設定されています。

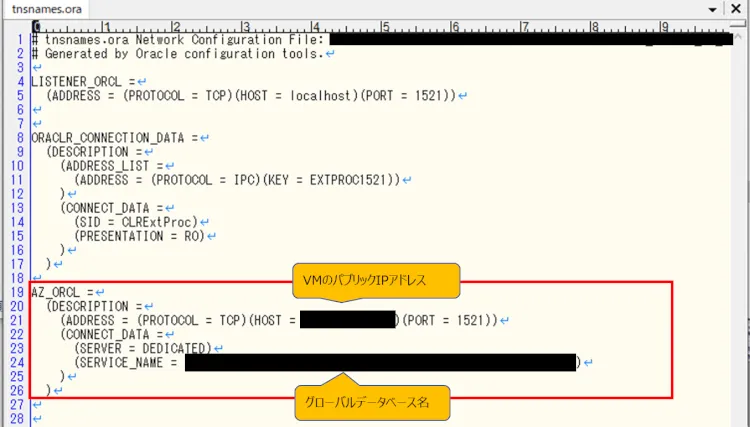

今回はSYSTEMユーザーで接続してみます。ログイン画面への入力内容は以下の通りです。

|

項目名

|

設定値

|

|

ユーザーID

|

SYSTEM

|

|

パスワード

|

Oracleユーザー(SYSTEM)のパスワード

|

|

データベース

|

TNS名(AZ_ORCL)

|

|

接続モード

|

NORMAL

|

実行すると、接続に成功しました。

VPN接続の設定

パブリッククラウドサービスであるAzureへの接続をそのまま行うと、外部から通信を盗み見られる危険性があります。そのため、VPNを利用した通信の暗号化を行うようにします。

詳細については今回割愛しますが、以下の手順で設定しました。

- 仮想ネットワークの構築

- クライアントPCにてVPN接続用の自己証明書を発行

- 仮想ネットワークゲートウェイ(VPN Gateway)の構築

- クライアントVPNの設定

- パブリックIPアドレスによる接続許可の削除

SI Object Browserを使用しVPN接続

それでは最後にSI Object Browserによる接続確認を行います。

今回、クライアントPCのtnsnames.oraについて、仮接続の際に設定していたパブリックIPアドレスをプライベートIPアドレスに変更します。

ログイン画面への入力内容は仮接続の際と同じです。

実行すると、接続に成功しました。

まとめ

いかがでしょうか?今回はAzure上のOracleに接続してみました。

今後もクラウドを使用したシステム構築は進んで行くと思われます。

その場合でもSI Object Browserはご利用いただけますので、是非ご検討ください。

- カテゴリ:

- キーワード:

![いまさら聞けない Oracleの基本[初級編]](https://hubspot-no-cache-na2-prod.s3.amazonaws.com/cta/default/2975556/interactive-176098890646.png)

![いまさら聞けない Oracleの基本[初級編]](https://hubspot-no-cache-na2-prod.s3.amazonaws.com/cta/default/2975556/interactive-176098890818.png)

![いまさら聞けない Oracleの基本[初級編]](https://hubspot-no-cache-na2-prod.s3.amazonaws.com/cta/default/2975556/interactive-176098890651.png)

![いまさら聞けない Oracleの基本 [初級編]](https://products.sint.co.jp/hubfs/images/siob/thumb/ora_b.png)

![いまさら聞けない Oracleの基本 [中級編]](https://products.sint.co.jp/hubfs/images/siob/thumb/ora2.webp)

![いまさら聞けない Oracleの基本[初級編]](https://hubspot-no-cache-na2-prod.s3.amazonaws.com/cta/default/2975556/interactive-176098890654.png)